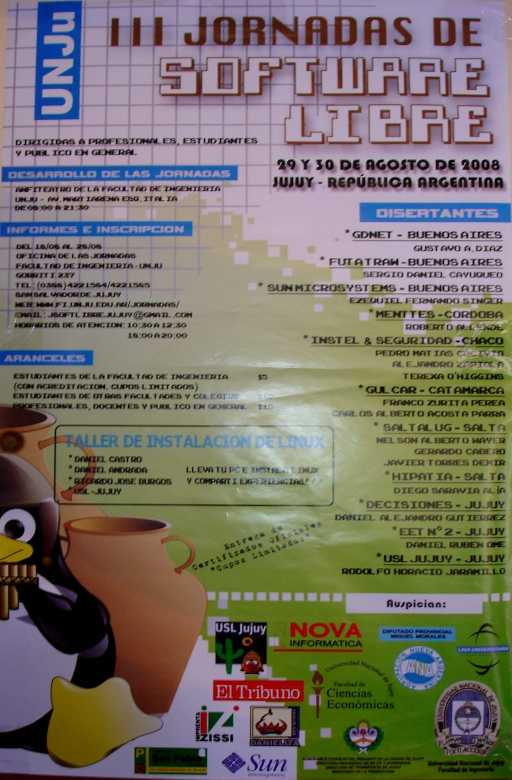

III Jornadas de Software Libre en la UNJU – San Salvador de Jujuy

Hace poco pasaron las Jornadas de Software Libre en la Universidad Nacional de Jujuy, en la cuales tuve el honor de participar como disertante.

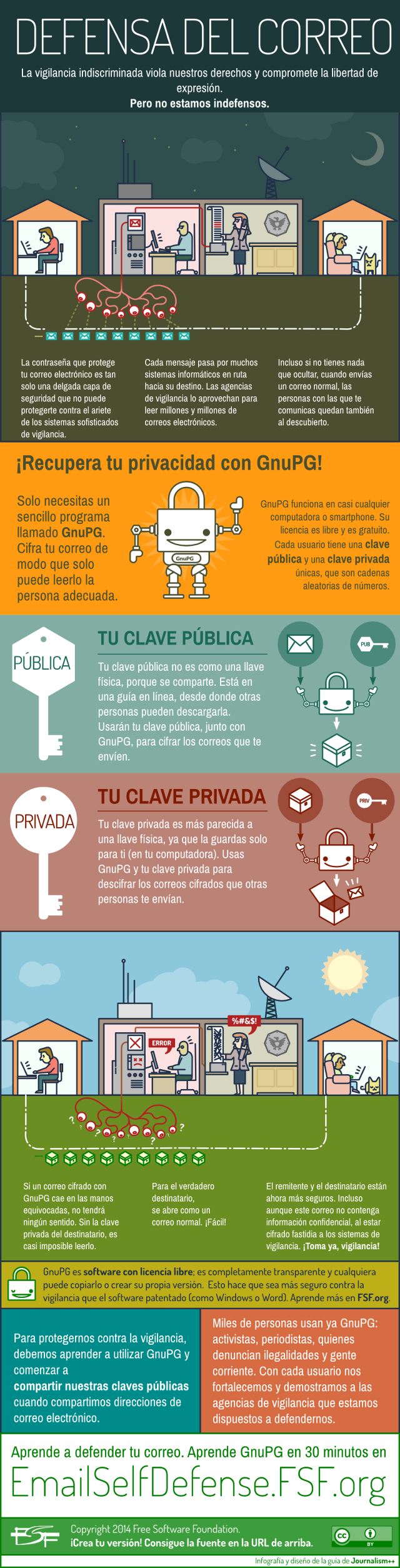

En las mismas se a convocado a diferentes exponentes del Software Libre que venian de diferentes puntos del pais. Cada uno exponia sobre una tematica diferente, Filosofia del Software Libre, temas tecnicos, programacion, tutoriales, seguridad entre otros. Precisamente stas Jornadas se destacaron porque hubo una variedad de temas muy amplia de temas.

Ademas en lo que refiere a nivel tecnico se destaco en gran manera por la ultimas charlas de seguridad donde se estudiaron y probaron Buffer Overflows, Rootkits, Exploits, SQL Inyeccion y demas cosas todas con su metodo practico de aplicacion je 🙂

Para comenzar parti desde Buenos Aires con destino a Jujuy un viaje largo se podria decir, al llegar de dia el Jueves a la tarde fui recibido en la terminal por Cesar, de ahi parti para el Hotel a dejar las cosas, luego fuimos a tomar algo a un cafe local frente a la plaza principal donde ya estaban alli Carolina y Ezequiel

Luego en la Facultad de Ingenieria nos recibio muy amablemente el Decano y estuvimos hablando un rato de lo que iban a ser las Jornadas.

Luego recorrimos parte del centro, la plaza, la peatonal y la casa de gobierno en la cual hay un museo historico sobre la bandera de Belgrano y muchas cosas interesantes, luego visitamos la catedral y otra iglesia historica tambien.

Luego al hotel a enganchar redes WiFi por la zona, cabe destacar que todo el centro de Jujuy esta cubierto de WiFi, asi que geeks, quedensen tranquilos y vayan a Jujuy :p

Y de ahi fuimos a comer un restaurant de la zona

Al otro dia temprano comenzamos las jornadas en el auditorio de la facultad de ingenieria, la concurrencia habra sido de una 120% de lo que soporta la sala 🙂

El Decano realizo la apertura del evento y se dio por comenzada la Jornada

El viernes a las 10 am me toco disertar a mi 🙂

Estaba repleto el auditorio

bueno luego de las demas charlas segui filmando :p

luego nos fueron entregando los certificados de expositores

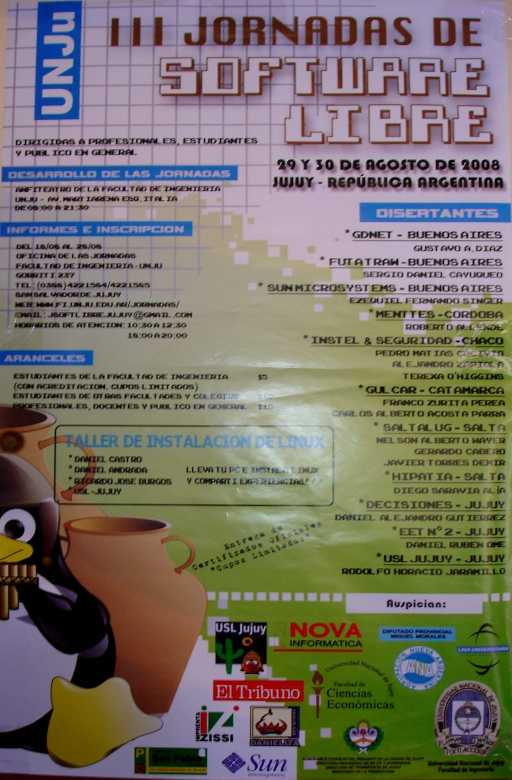

El evento fue muy dinamico, hubo buen humor, debate. Ademas la cobertura de los medios locales como algunos diarios y afiches por toda la Universidad ayudo mucho en la asistencia.

Aqui la mayoria de los disertantes

aqui de nuevo casi todos 🙂

aqui con parte de la organizacion

a mi lado de izquierda y derecha estan mis dos anfitriones Cesar y Carolin

que me llevaron a recorrer la ciudad y estuvieron pendientes de cada uno de los que participamos

Sin duda la charla que mas entretuvo fue la de seguridad de los Chicos del Chaco

luego de cerradas las jornadas se realizo un installfest

y muy concurrido por cierto

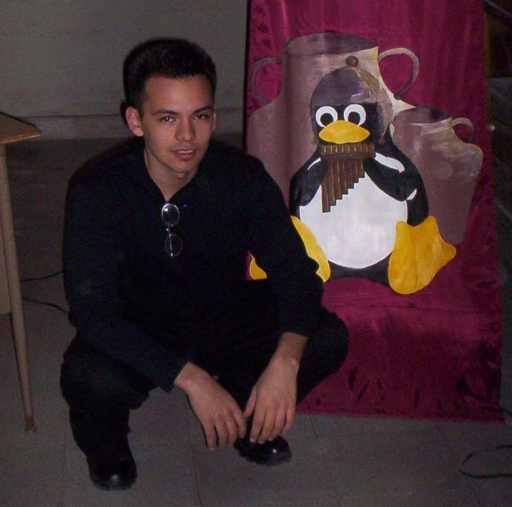

aca con el Tux de las Jornadas

El sitio oficial del evento http://www.fi.unju.edu.ar/jornadas/

La fotos del evento http://picasaweb.google.com/cayuqueo/IIIJornadasDeSoftwareLibreEnLaUNJU

Mi vision personal del evento :

Fue muy activo, el tipo de publico que estuvo presente, espectante escuchaba cada charla, en su mayoria fueron estudiantes de ingenieria de la facultad, despues habia docentes, estudiantes de humanidades, independientes, interesados en el tema etc. Luego la organizacion, todos pendientes de todo y cada uno en su área, durante mi estadia y la estadia de todos estuvieron pendientes de como estabamos y que necesitabamos. Todos pusieron lo mejor de su parte y el nivel fue excelente.

Despues prometo los videos tengo que ver como recortarlos son algo asi como 32 GB de datos :-p