Nuevamente de manera abierta, la Ekoparty invitó a participar en el Centro de Convenciones Buenos Aires el 1, 2 y 3 de noviembre de 2023.

Con el foco y la nostalgia de volver a los 90´, esa fue la consigna. Recuerdo cuando vi la película Hackers, que salió en 1995, seguramente la habré visto unos dos años después en el video cable de esa época que había en Florencio Varela. Si mal no recuerdo la daban por Cinecanal y yo no pasaba de los 11 años. Me gustaba la electrónica desde los seis años y leía la revista Lupin como cabecera. Armando inyectores de señales, circuitos temporizadores y acompañado del soldador Vesubio modelo A de mi abuelo, que restauré y todavía tengo.

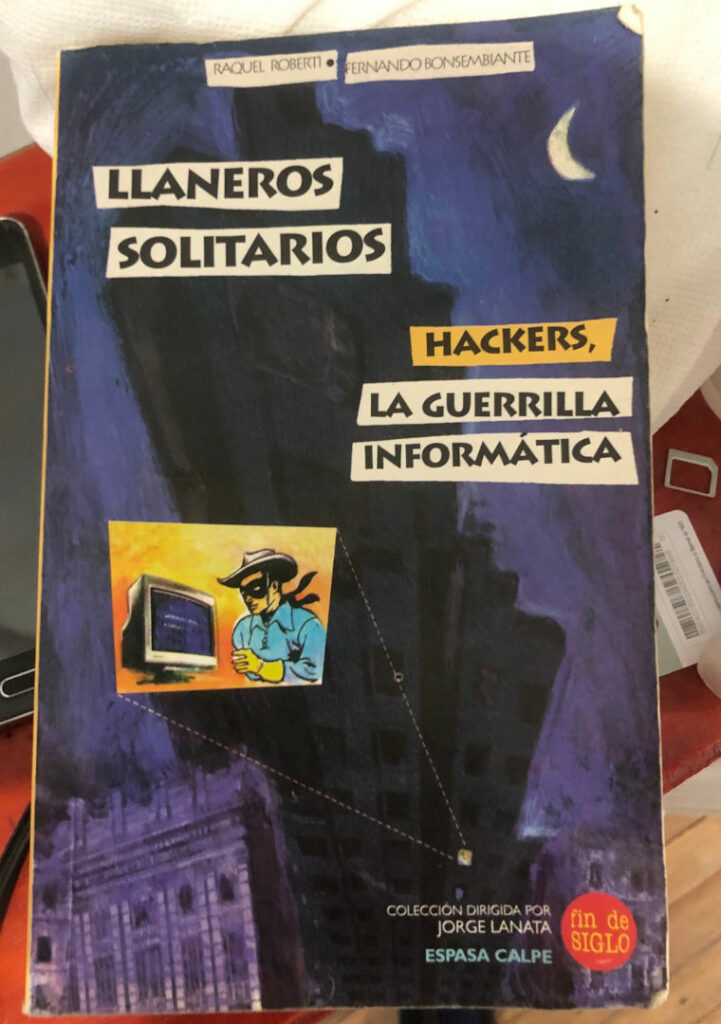

En esos 90, hacia eso de grabar todos y probar en todos los teléfonos que pueda sin saber porque, en el año 2000 arranque a usar Linux, a los 12 años. Me metí de una con C y ASM, para tratar de hacer funcionar esos winmodems que venían por todos lados y era lo único que se conseguía barato (si no me equivoco era un PCTEL). Crecí con esa película y sus locuras, además del libro Llaneros Solitarios. Hackers, la Guerrilla Informática, que primero lo leí en línea, viendo el TXT en esos monitores CRT que te quemaban la vista y luego lo conseguí en físico (todavía lo tengo en mi biblioteca). Si mal no recuerdo lo compre en una librería de Florencio Varela, cuando estaba saliendo del colegio. «…Para mi que crecí con las fan zines como HEH, Minotauro, Ezkracho, entre otras. Y bajando binarios de esos TXT con el uudecode desde DOS o con Linux cuando tuve mi primer computadora…» fue un libro de cabecera, acá abajo todavía lo tengo, algo cag a palo por el paso del tiempo pero todavía está.

En esa época todavía de chico, acostumbraba a asistir a eventos de software libre, viaje varias veces como asistente o ponente, después un poco mas grande (a los 18) pude escribir un artículo en un libro que saló en varios países y se uso en muchos artículos académicos. Era una comunidad muy linda y fuertemente activa la que había. CaFeLUG, LuGAR, USLA, sobre todo Lanux !!! ( Grupo de usuarios de GNU/Linux del la Ciudad de Lanús) donde íbamos muchos de zona Sur del GBA. Participé también de proyectos de software libre y conseguí trabajo gracias a eso.

En su momento antes de terminar el colegio conseguía como trabajos, instalaciones de cyber cafés, grabar cds, arreglar computadoras y justo los dos o tres últimos años de colegio me tocaba programar. Desde desarrollo de simples páginas web hasta aplicaciones más complejas. Cuando terminé el colegio, formalmente ingresé a trabajar a una empresa que ya tenía años dando soluciones con GNU/Linux y muy agradecido estoy.

Nunca vi la Cyberseguridad como un trabajo, recién hace algunos años se dio la oportunidad. Volviendo al presente, con respecto a la Ekoparty, fui a varias de las conferencias y a varios de los trainings (2023, 2022, 2021, 2020, 2019,2015 😀 tuve bastante suerte xD ) que largan año a año, los cuales me sirvieron mucho para aprender y para saber que están haciendo otras personas.

En la edición pwndemic 2021 tuve la oportunidad de participar como Voluntario y eso se repitió en las ediciones 2022 y 2023. Estoy muy agradecido de poder colaborar. Hay una comunidad muy importante de CyberSeguridad en Argentina y les recomiendo que la tengan en radar y que la sigan.

Volviendo a la actualidad, Ekoparty 2023 con foco en los 90´ como temática y haciendo muchas analogías a la película Hackers.

»BOMBERCAT Temario Dia 2: »BOMBERCAT

En este training nos adentraremos a los conceptos básicos de hardware para mejorar en el uso de cualquier herramienta open source, a la par de usar las capacidades de la tarjeta Bombercat, teniendo tecnologías integradas como WiFi, NFC y Magspoof, siendo capaces así de hacer emulación de tarjetas bancarias, escritura de tarjetas NFC, y emulación de tarjetas NFC, aprende algunas metodologías de ataque sobre estas tecnologías.

Dia 1:

– Identificación de microcontroladores.

– Análisis de sistemas embebidos.

– Configuración de ambientes de programación.

– Estándares de comunicación.

– Práctica tipo Rubber Ducky.

– Práctica WiFi

– Configuración de programas open source para la Bombercat

– Sistemas de pago y seguridad.

– Datos de banda magnetica.

– Uso de replay con magspoof.

– Vulnerabilidades de banda magnetica.

– Procesos de comunicacion EMV

– Tecnologia EMV.

– Near Field Communication (NFC)

– NFC Y RFID.

– ¿Cómo funciona el NFC?.

– Modos de NFC.

– Cómo elegir chips de etiquetas NFC.

– Escribir tarjetas NFC con Android.

– Ejemplos de estructura de memoria NFC.

– Conociendo el chip PN532.

– Análisis de chip PN7150.

– Modos de ataque.

– Extracción de datos en NFC para replay en magstripe.

– Relay con Bombercat (Requiere ser en parejas).

El training estuvo muy bueno, estuvimos a full los dos días jugando con las placas y varios códigos. Explicaron todo de una forma muy simple, lo que más me gusto es poder enviar todos mis datos por MQTT de una forma realmente fácil. Es un training recomendado y también la buena onda de quien daba el curso.

También fue muy productivo para mi poder conocer a la gente de CrowdSec, es un gran producto que uso mucho y me esta ayudando en gran medida. Conocer al equipo de CrowdSec estuvo muy bueno, son gente muy buena onda !!

Aca con el equipo de OPEN SEC

Espero escribir mas seguido, tengo demasiados borradores para plasmar